junk code demo

# 大概是二三月份遇到了一个题出了一个有点意思的花,想着可以看看,对应这种花写了个简单的源码随机加花器。不是什么高深的技术,但是也顺便把 IDA 这类线性扫描反汇编和递归下降反汇编弄清楚点,以后 IDA 抽风的时候也更清楚点为啥

# 原理:

# 来源于 IDAPro 权威指南

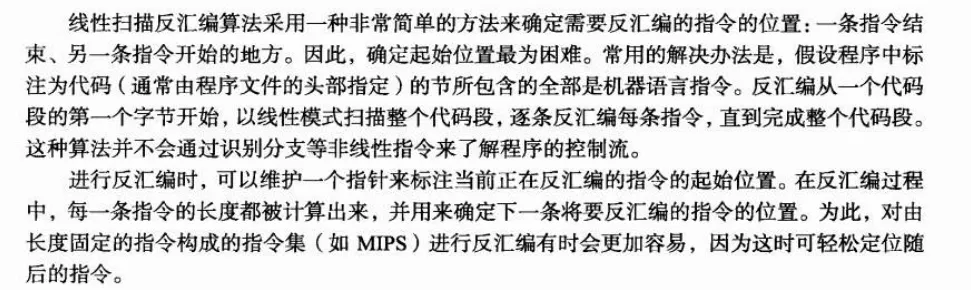

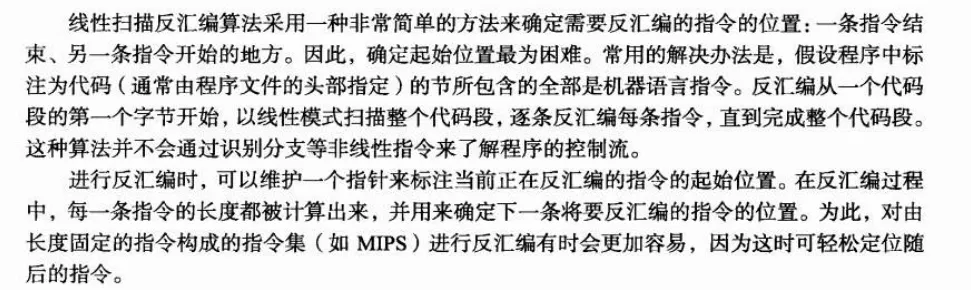

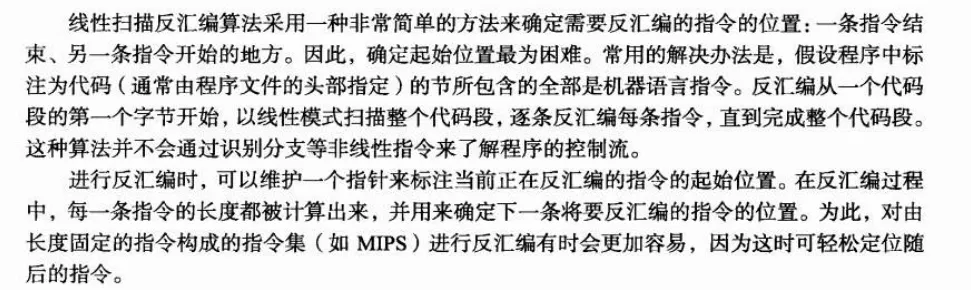

线性扫描反汇编

线性扫描反汇编

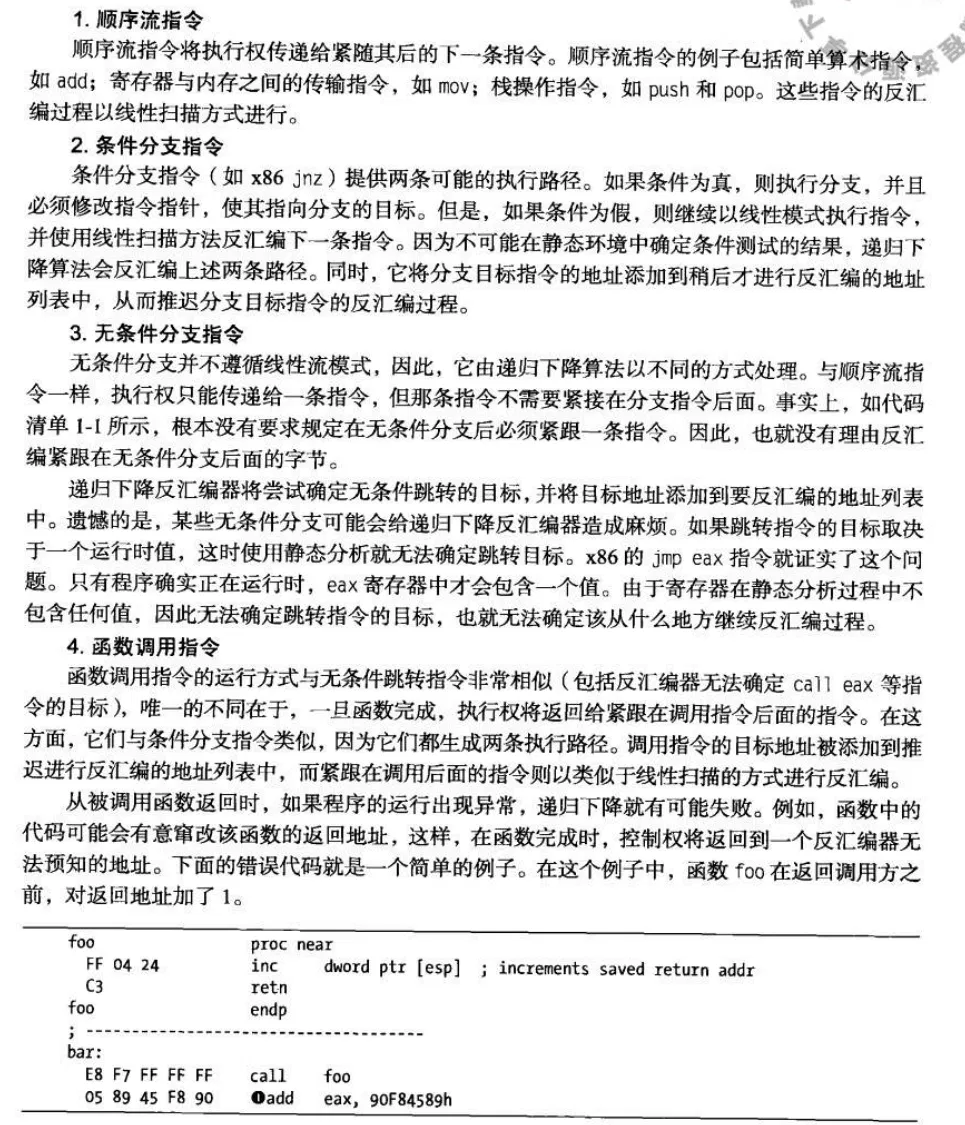

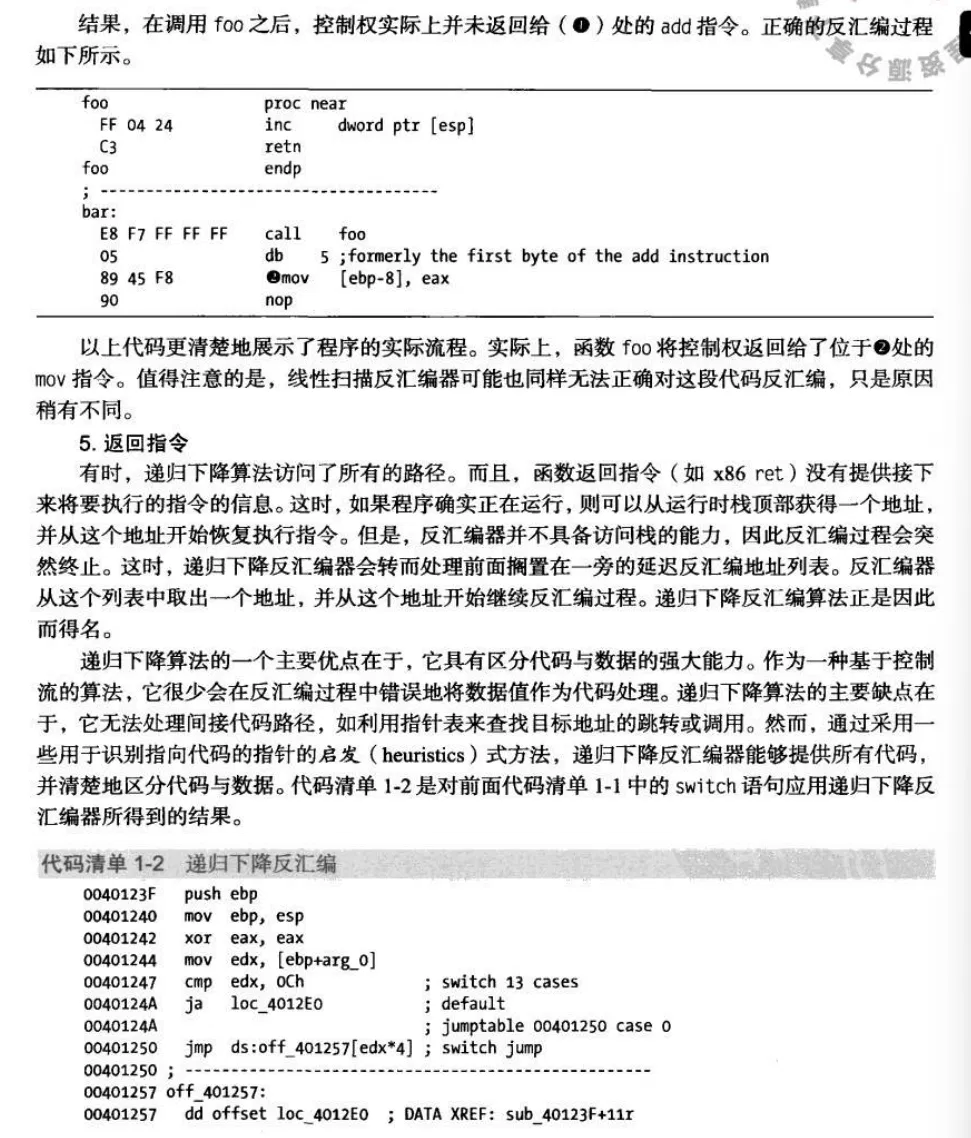

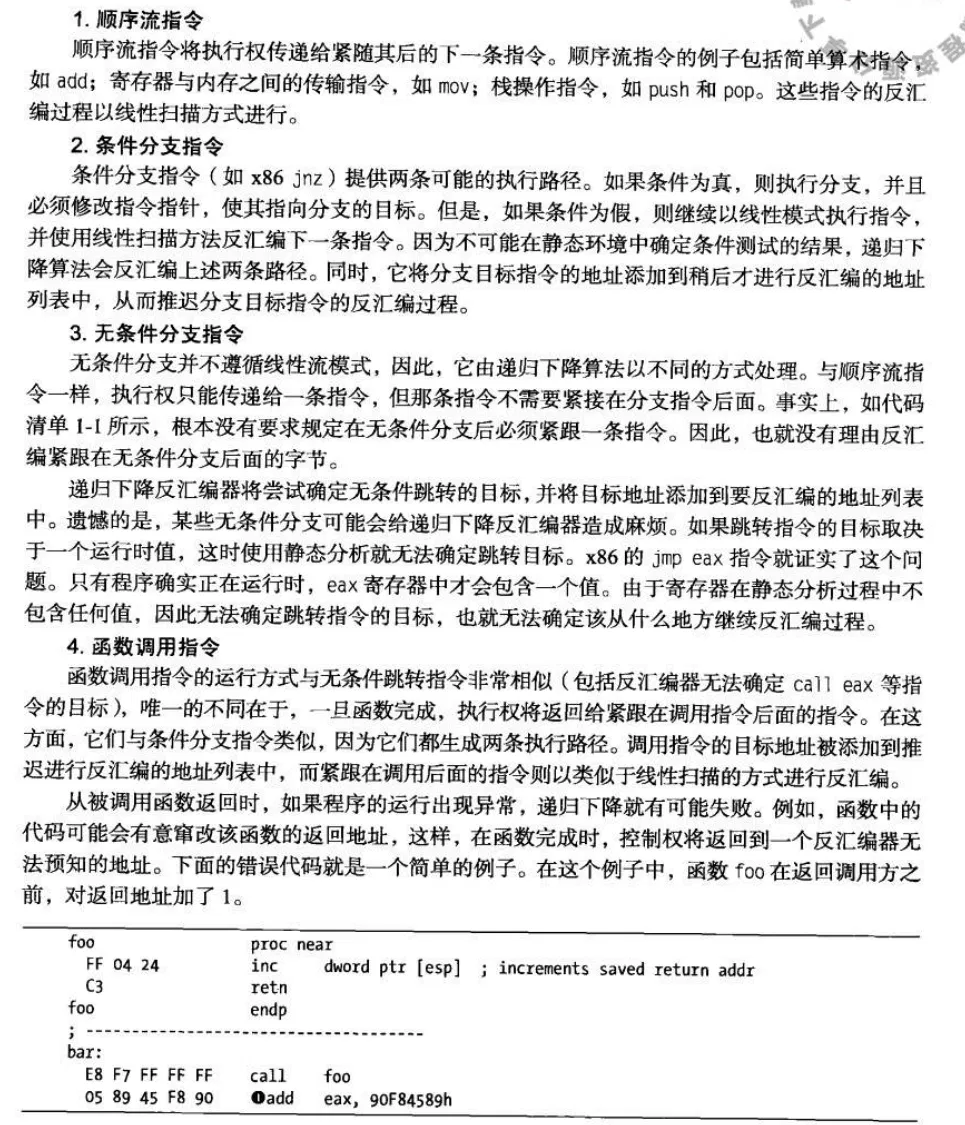

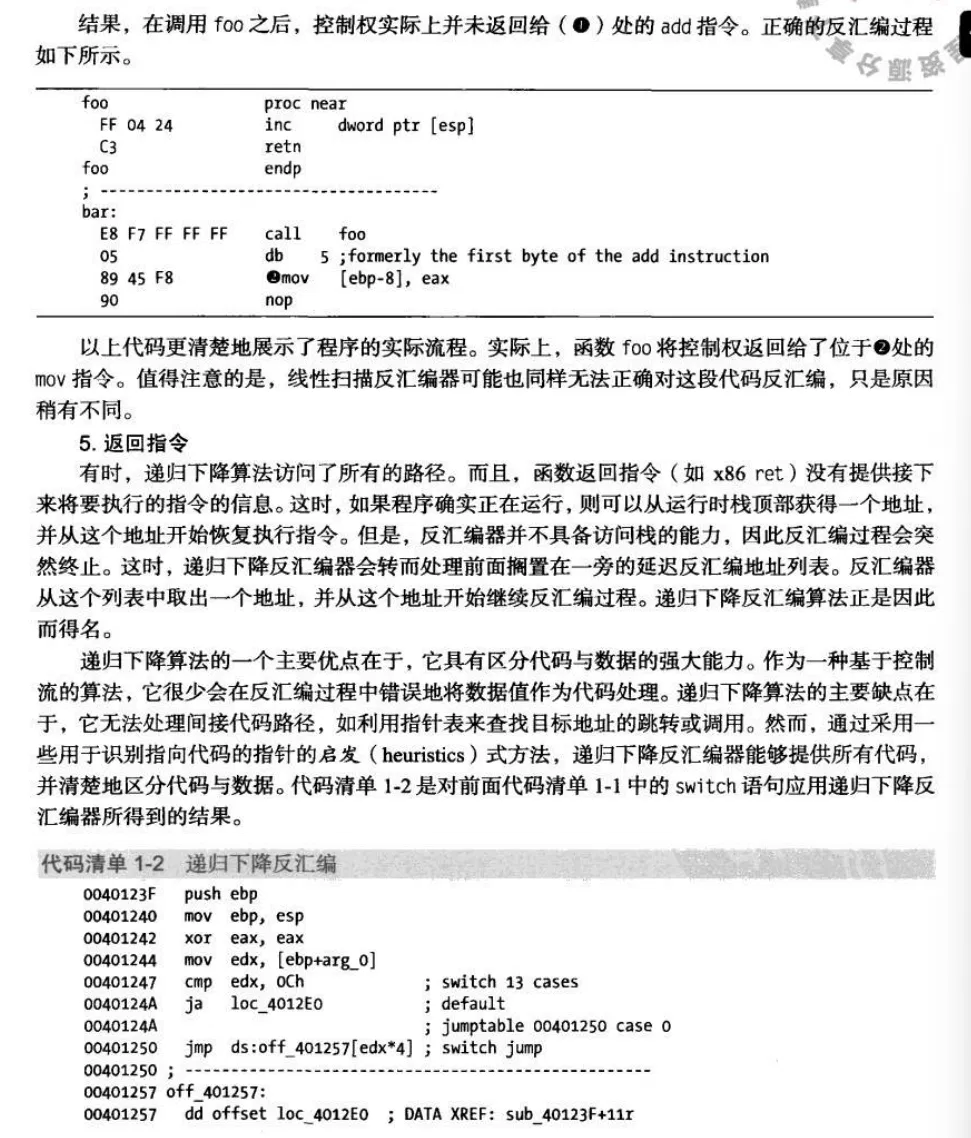

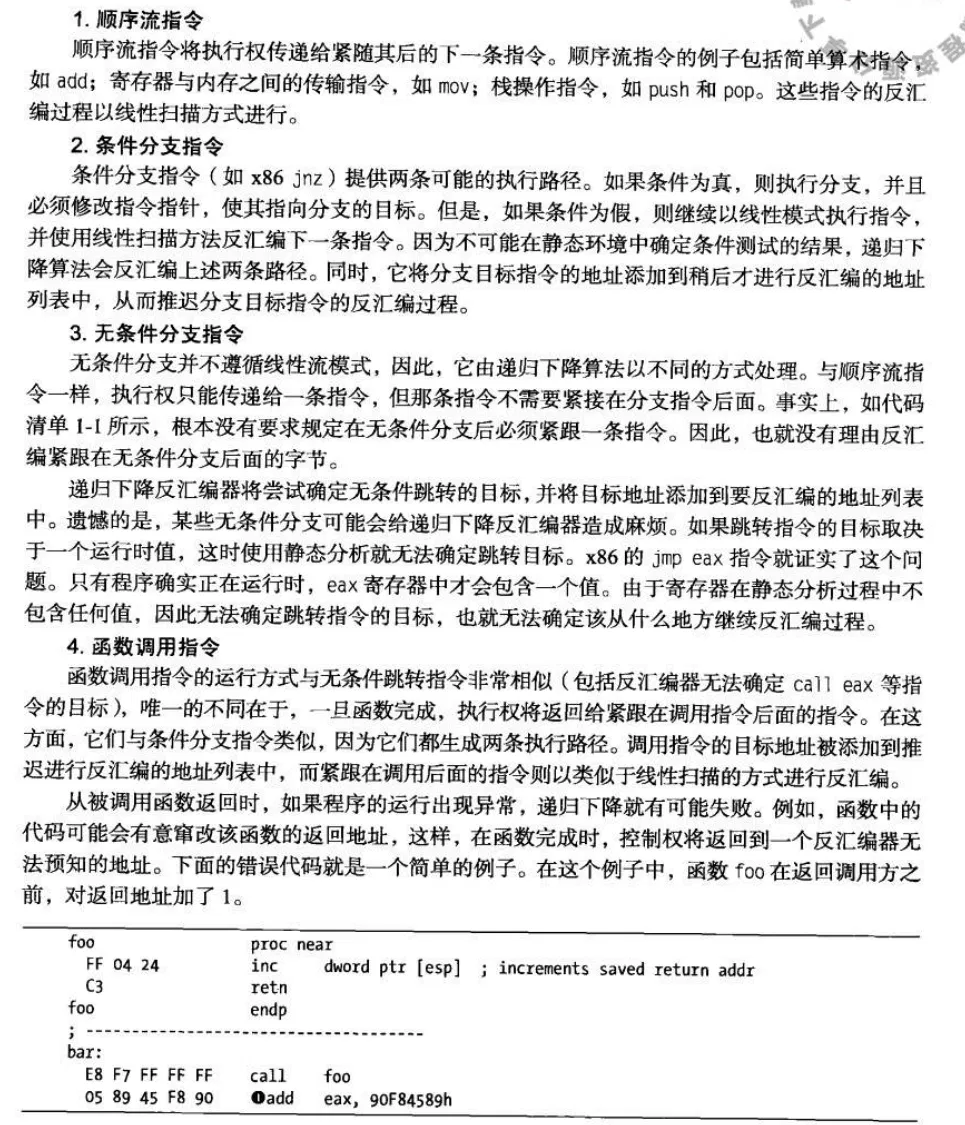

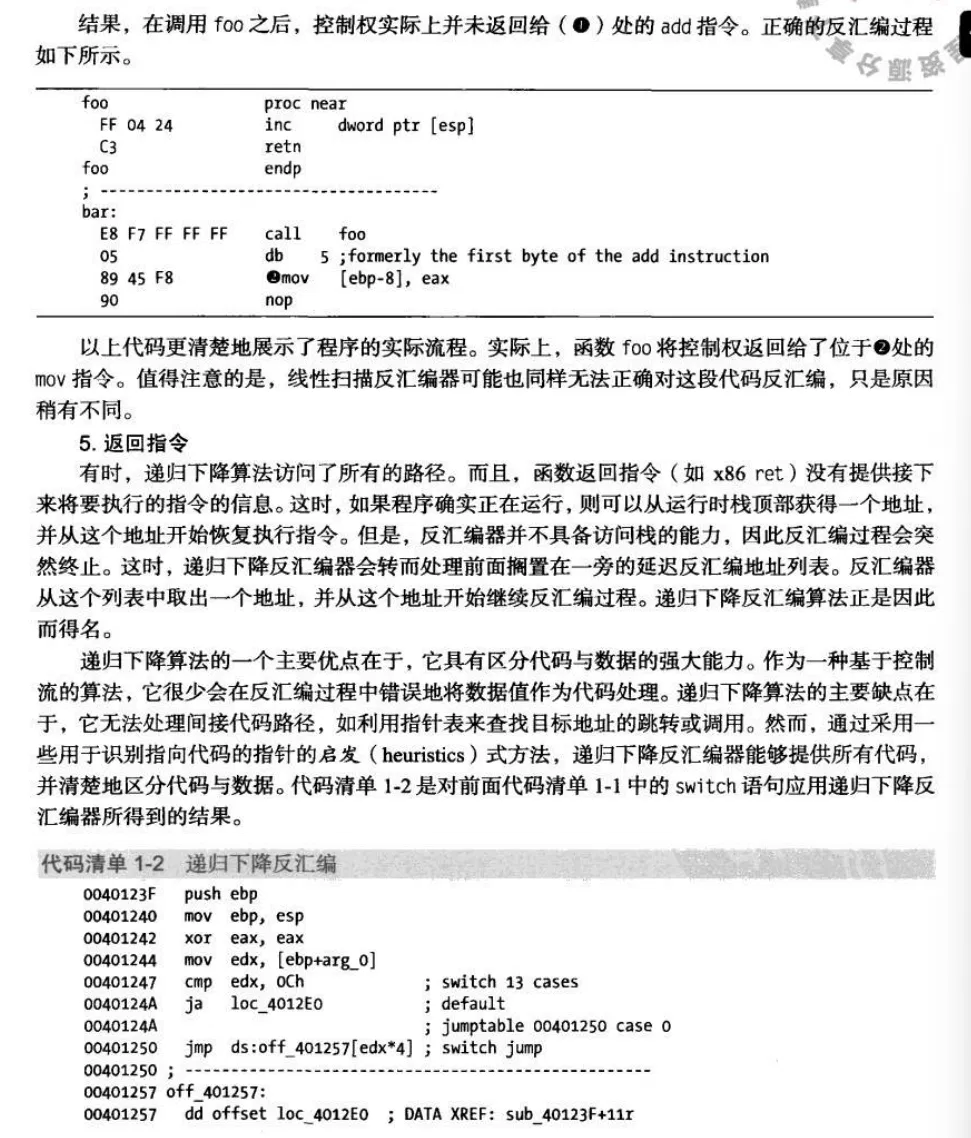

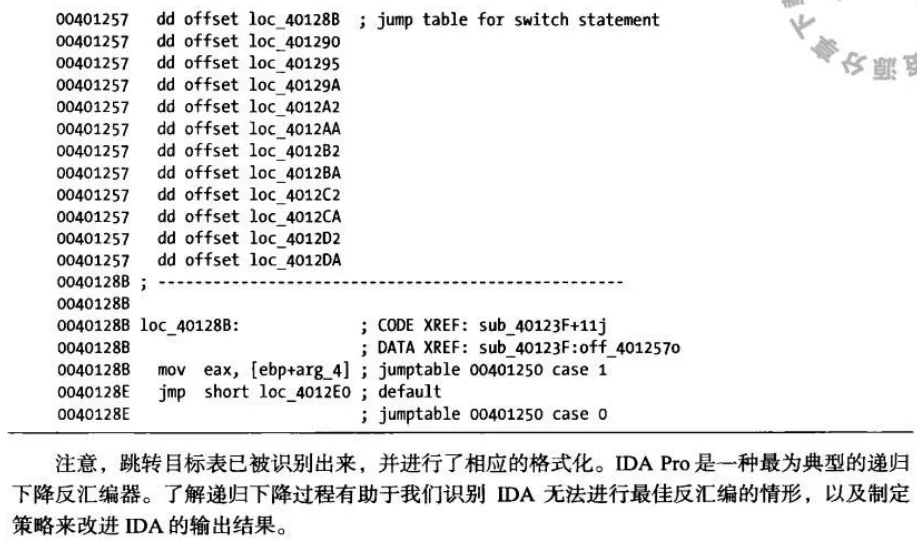

递归下降反汇编

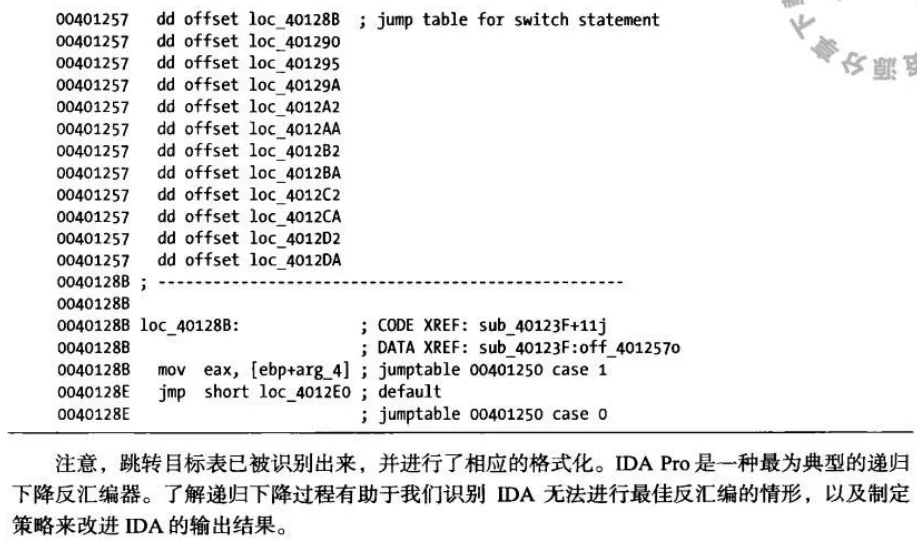

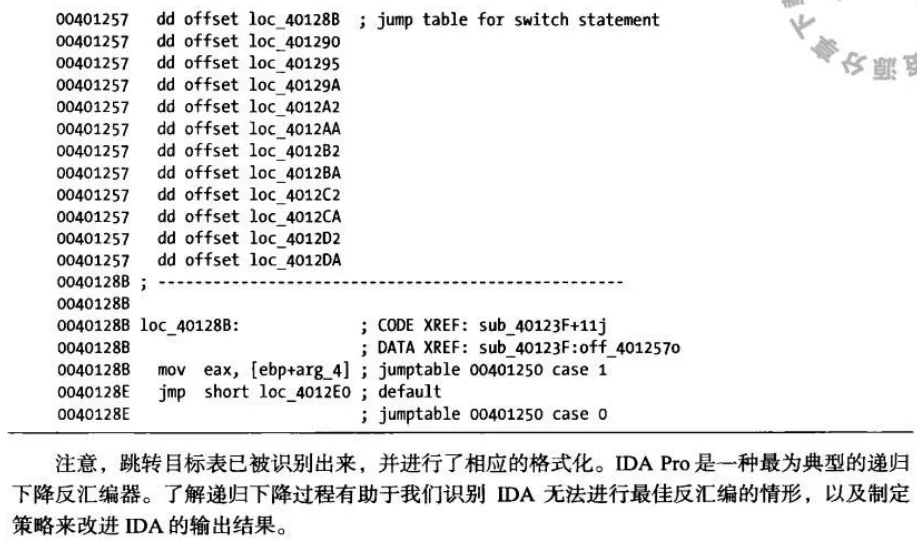

递归下降反汇编

用构造永真条件跳转逻辑,在产生的虚假的控制流中塞入junk code,使得反汇编失效